Материалы по тегу: positive technologies

|

03.04.2024 [15:08], Андрей Крупин

Positive Technologies запустила сервис PT Knockin для проверки защищённости корпоративной электронной почтыКомпания Positive Technologies сообщила о запуске онлайнового сервиса PT Knockin, предназначенного для проверки защищённости корпоративной электронной почты. PT Knockin имитирует действия злоумышленников по проникновению в IT-инфраструктуру организации и симулирует e-mail-атаки с помощью обезвреженного вредоносного программного обеспечения, популярного у киберпреступников. Для оценки защищённости электронной почты достаточно ввести корпоративный e-mail-адрес на странице веб-сервиса и авторизоваться. В течение нескольких минут PT Knockin выдаст вердикт о результативности имеющихся в компании средств защиты почты, а также приведёт рекомендации по устранению выявленных недостатков.

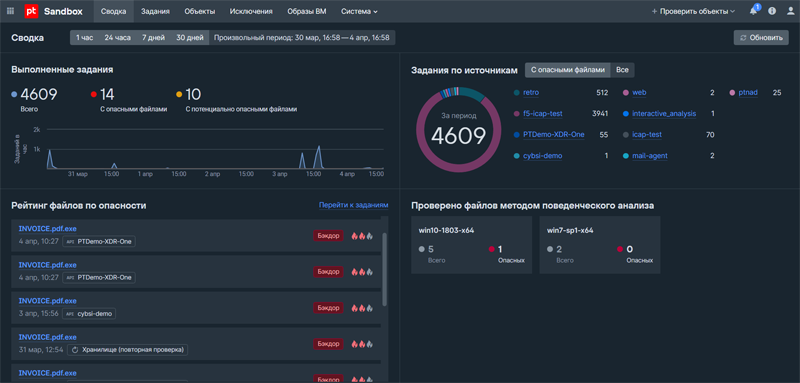

Источник изображения: rawpixel.com / freepik.com Сервис PT Knockin предоставляется Positive Technologies в форматах бесплатной и платной версий. Коммерческая редакция предлагает больше образов обезвреженного вредоносного ПО для тестирования, а также дополнительные возможности, среди которых — добавление собственных семплов злонамеренного софта, расширенные рекомендации по настройке средств защиты информации, отправка писем с нагрузкой по расписанию, выбор методов доставки и упаковки файлов с полезной нагрузкой, использование собственных доменов для рассылок, назначение автоматических проверок по выходу новых образцов, подписка на новые образцы и ранний доступ (в течение 12 часов) к экспертизе Рositive Тechnologies. «Каждый вендор защитного ПО обязан проверять, «атаковать» собственные продукты, делая это на постоянной основе. Иначе он не принесёт реальную защищённость своим клиентам. PT Knockin — ещё один элемент реализации этой стратегии, цель которой — создавать продукты, приносящие реальный результат. Мы не только предоставляем PT Knockin своим клиентам, но и активно используем сервис для проверки собственных разработок, например, PT Sandbox», — отмечают разработчики Рositive Тechnologies.

15.02.2024 [14:29], Сергей Карасёв

Фишеры берут на вооружение генеративный ИИ для повышения эффективности атакКомпания Positive Technologies обнародовала результаты исследования, в ходе которого изучались тенденции в области фишинговых атак в мировом масштабе в 2023 году. Говорится, что модель «фишинг как услуга» стала обычной практикой, а злоумышленники начинают внедрять технологии генеративного ИИ для повышения эффективности своей деятельности. В отчёте сказано, что основными целями фишеров являются получение данных (85 %) и финансовой выгоды (26 %). Похищенная конфиденциальная информация зачастую затем сбывается в даркнете. Кража сведений может также осуществляться с целью шпионажа за организацией или страной.

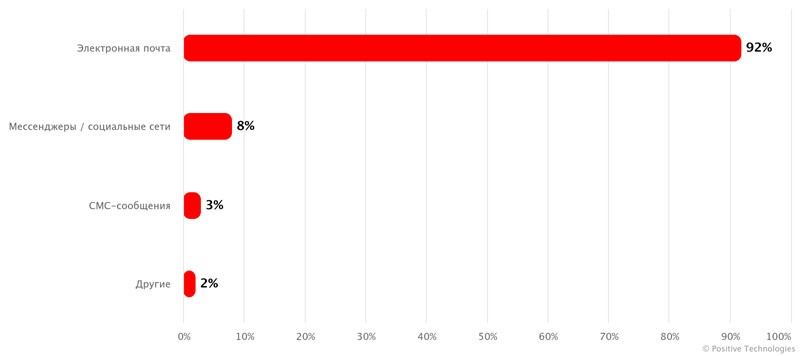

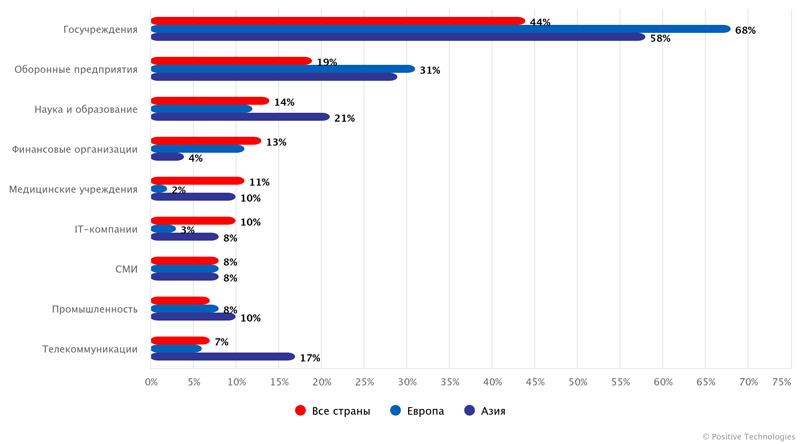

Источник изображений: Positive Technologies Самым распространённым каналом для коммуникации с жертвами для фишеров остаётся электронная почта — на неё приходится около 92 % всех атак. В 8 % случаев также применяются мессенджеры и социальные сети, а в 3 % нападений злоумышленники рассылают SMS. Чаще всего в фишинговых сообщениях киберпреступники выдают себя за контрагентов (26 %), специалистов техподдержки или IT (15 %) и представителей госорганов (13 %). Для доставки вредоносной нагрузки с помощью вложений наиболее часто (в 37 % случаев) используют архивы (ZIP, 7z, RAR и т. п.), а на втором месте по популярности (30 %) находятся текстовые документы (DOC, ODT, ONE и т. п.). В 43 % фишинговых сообщений используются ссылки, которые приводят либо к загрузке вредоносного файла (46 %), либо к переходу на поддельную страницу для ввода учётных данных (50 %). Кроме того, мошенники внедряют в свои сообщения QR-коды, которые помогают скрывать вредоносные адреса от получателей и систем защиты.  Более половины (56 %) всех фишинговых атак носят целевой характер: мишенями становятся как конкретные организации, так и определённые отрасли и даже целые страны. Чаще всего в таких случаях жертвами являются госучреждения (44 % целевых инцидентов) и оборонные предприятия (19 %). Далее следуют организации в сфере науки и образования (14 %), финансовые структуры (13 %) и медицинские учреждения (11 %). Говорится, что из-за сложной геополитической ситуации по всему миру фишинговые атаки на государственные организации проводятся чаще, чем на другие отрасли. Аналитики Positive Technologies прогнозируют, что киберпреступники продолжат активно внедрять средства ИИ. Такие инструменты позволяют генерировать убедительные фишинговые сообщения, создавать дипфейки голосов, изображений и видео, а также поддерживать осмысленный диалог с жертвой в автоматизированном режиме. Что касается модели «фишинг как услуга», то стоимость готовых фишинговых проектов начинается с $15 и может достигать $5000. Бюджет до $100 позволяет приобрести услуги SMS-фишинга или заказать изготовление шаблонов фишинговых писем. А за $100–$1000 можно купить готовые фишинговые страницы, фишинговые проекты, имитирующие деятельность банков, и пр.

09.02.2024 [17:02], Андрей Крупин

Positive Technologies: только 14 % вендоров оперативно исправляют уязвимости, найденные исследователями безопасностиРаботающая в сфере информационной безопасности компания Positive Technologies изучила и опубликовала результаты собственного опыта взаимодействия с разработчиками программного обеспечения в области раскрытия уязвимостей. Ретроспективный анализ статистики коммуникаций с вендорами показал, что в 2022-2023 годах 57 % производителей ПО оперативно отвечали исследователям компании, при этом только 14 % всех разработчиков выпускали обновления для уязвимого софта в оптимально короткие сроки — от одного дня до двух недель.

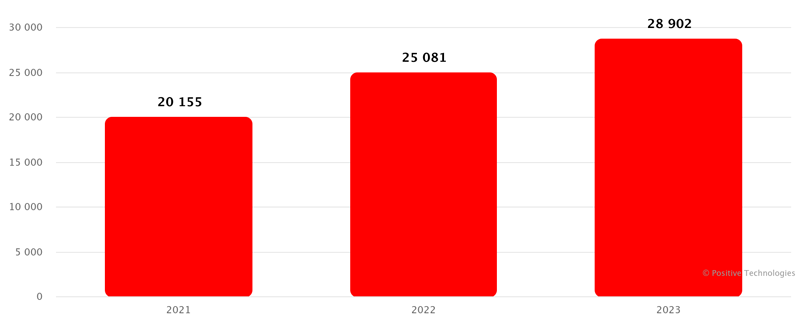

Количество обнаруженных уязвимостей в 2021-2023 годах по данным NIST (источник изображения: Positive Technologies) По данным Национального института стандартов и технологий США (The National Institute of Standards and Technology, NIST), число обнаруженных уязвимостей постоянно растёт: в 2023 году их количество (28 902) превысило показатели предыдущих двух лет на 42 % и 14 % соответственно. Кроме этого, каждый взлом и утечка обходятся бизнесу все дороже: средняя стоимость утечки, по данным IBM, за последние три года выросла на 15 %, достигнув 4,45 млн долларов США. В связи с этим особое значение для укрепления защиты приобретает построение доверительных и прозрачных отношений между поставщиками ПО и исследователями ИБ, подчёркивают в Positive Technologies. Эксперты компании рекомендуют вендорам придерживаться профессионального подхода: следовать политике ответственного разглашения, доверять исследователям безопасности и поддерживать с ними активную коммуникацию, информируя о каналах связи. Кроме того, специалисты советуют производителям ПО выстраивать процесс управления уязвимостями, используя системы, предоставляющие информацию о серьёзных недоработках в программном коде, которые важно устранять в первую очередь.

14.12.2023 [14:03], Сергей Карасёв

Почти три четверти кибератак в России в 2023 году носили целевой характерКомпания Positive Technologies обнародовала результаты исследования, в ходе которого изучалась ситуация с кибербезопасностью в России в уходящем году. Отмечается, что в сложившейся геополитической обстановке выросла угроза атак со стороны хактивистов, которые чаще всего применяют тактику DDoS и выполняют дефейс сайтов. По оценкам, в течение первых трёх кварталов 2023 года почти три четверти (73 %) кибератак в России носили целевой характер (учитываются организации и частные лица). Это на 5 % больше по сравнению с показателем за 2022 год.

Источник изображения: pixabay.com Наиболее частыми последствиями кибератак в 2023 году стали получение злоумышленниками конфиденциальной информации (58 %) и нарушение основной деятельности организаций (41 %). Если рассматривать только кражу данных, то 43 % пришлось на персональную информацию, 16 % — на учётные сведения и 13 % — на коммерческую тайну. Основным типом похищенных у организаций сведений стали именно персональные данные (43 %), тогда как в сегменте частных лиц лидирует кража учётных данных (38 %). В 2023 году злоумышленники активно применяли шпионское ПО: его использование в качестве метода атаки выросло до 27 % против 18 % в 2022-м. Причём доля шпионов среди всего вредоносного ПО, используемого в атаках на российские организации, составила 45 %. Шифровальщики применялись в 27 % случаев: при этом наблюдается развитие схемы двойного вымогательства — когда злоумышленники требуют выкуп не только у скомпрометированной компании, но и у частных лиц, данные которых утекли. За первые три квартала 2023 года интенсивность атак на веб-ресурсы организаций РФ подскочила на 44 %. Прирост зафиксирован в финансовой и транспортной отраслях, в СМИ, в сфере науки и образования, но наиболее сильно пострадал телеком-сегмент, где число инцидентов поднялось в 1,8 раза. На долю уязвимостей в веб-приложениях пришлось 35 %. Среди других тенденций уходящего года эксперты Positive Technologies называют использование ИИ для усложнения техник социальной инженерии и фишинга, атаки на системы защищённой передачи данных и применение дипфейков.

13.12.2023 [12:34], Сергей Карасёв

Количество кибератак на российский госсектор выросло, а их последствия стали более разрушительнымиКомпания Positive Technologies проанализировала ситуацию в сфере кибербезопасности в России в 2023-м и сделала прогноз на следующий год. Аналитики говорят, что в свете сложившейся геополитической обстановки интенсивность атак на государственные структуры продолжает расти, причём такие инциденты становятся всё более разрушительными. По оценкам, в течение первых трёх кварталов 2023 года около 15 % всех успешных атак, нацеленных на российские компании и организации, пришлось на госсектор, который оказался лидером по числу инцидентов. Основным последствием таких вторжений стало нарушение деятельности. Вредоносное ПО использовалось в каждой второй (52 %) успешной атаке на госсектор. При этом наиболее популярными инструментами стали шифровальщики (51 %), а также шпионские модули и средства для удалённого управления (по 27 %). Зловреды распространялись в основном через электронную почту (66 %), при компрометации компьютеров, серверов и сетевого оборудования (26 %). Социальная инженерия как метод атаки зафиксирована в 42 % случаев. Примерно каждый четвёртый инцидент (24 %) связан с эксплуатацией уязвимостей на внешнем сетевом периметре компаний.

Источник изображения: Positive Technologies На втором месте по количеству кибератак в России в 2023 году оказались медицинские организации с долей около 11 % от всех успешных вторжений: это на 2 % больше по сравнению с предыдущим годом. Причём 96 % таких атак были целевыми, а в 64 % случаев злоумышленники использовали вредоносное ПО. Замыкает тройку наиболее атакуемых российских отраслей сфера науки и образования: 10 % от общего количества успешных нападений по итогам первых трёх кварталов 2023-го. Организации данного сегмента, как и государственные учреждения в целом, подверглись кибератакам на фоне ухудшения геополитической ситуации. Количество успешных кибератак в финансовом секторе также растёт: в течение рассматриваемого периода доля таких вторжений достигла 9 %. В 2023 году с кибератаками столкнулись компании и организации всех других российских отраслей, в том числе из сфер промышленности, транспорта, торговли, услуг и телекома. В 2024 году, полагают специалисты Positive Technologies, атаки на госсектор будут иметь более разрушительные последствия, которые могут сказаться на критически важных государственных услугах. Такие вторжения могут вызвать утечку как персональных данных, так и другой конфиденциальной государственной информации. Ожидается, что госорганизации России столкнутся с увеличением количества высококвалифицированных целевых атак. В области медицины, науки и образования прогнозируется рост числа инцидентов, связанных с внедрением программ-вымогателей. Компании IT-сегмента столкнутся с атаками на цепочки поставок и кражами внутренней конфиденциальной информации.

29.11.2023 [17:07], Андрей Крупин

Система PT Industrial Security Incident Manager дополнилась средствами мониторинга энергообъектовКомпания Positive Technologies сообщила о выпуске новой версии комплексного решения PT Industrial Security Incident Manager 4.4 (PT ISIM 4.4), предназначенного для защиты автоматизированных систем управления технологическими процессами (АСУ ТП). Представленный российским разработчиком продукт осуществляет сбор и анализ сетевого трафика в инфраструктуре предприятия. PT ISIM обеспечивает поиск следов нарушений информационной безопасности в сетях АСУ ТП, помогает на ранней стадии выявлять кибератаки, активность вредоносного ПО, неавторизованные действия персонала (в том числе злоумышленные) и обеспечивает соответствие требованиям законодательства (187-ФЗ, приказы ФСТЭК № 31, 239, ГосСОПКА).  PT Industrial Security Incident Manager 4.4 включает в себя расширенный контроль сетевых коммуникаций на современных цифровых энергообъектах по стандарту МЭК-61850. В продукте появился новый microView Sensor, который устанавливается на компактные промышленные ПК и предназначен для использования на небольших объектах автоматизации: подстанциях 6–10 кВ, тепловых пунктах, в цехах и инженерных системах ЦОД и зданий. Решение может выявлять аномальные сетевые соединения, отказы и ошибки коммуникации по протоколам MMS и GOOSE, свидетельствующие о неправильной эксплуатации, некорректной настройке оборудования или попытках компрометации устройств. Также упростился пользовательский интерфейс PT ISIM 4.4. Обновление предыдущих версий теперь полностью централизованно для всех поддерживаемых операционных систем — ручное обновление дополнительных модулей не требуется.

25.11.2023 [09:44], Андрей Крупин

Песочница PT Sandbox получила доработанные средства сетевой и статической аналитикиКомпания Positive Technologies сообщила о выпуске новой версии программного комплекса PT Sandbox 5.6, предназначенного для защиты от сложного вредоносного ПО и угроз нулевого дня. Представленное отечественным разработчиком решение использует технологию Sandbox (песочница) — систему, запускающую подозрительные файлы в изолированной виртуальной среде, анализирующую совершаемые ими действия и выдающую вердикт о том, безопасен тот или иной файл или нет. Помимо файловых объектов PT Sandbox проверяет трафик, который генерируется в процессе их анализа.  В числе ключевых изменений PT Sandbox 5.6 — проверка ссылок по индикаторам компрометации с помощью Positive Technologies Indicators of Compromise (PT IoC), мониторинг сетевых портов при поведенческом анализе в Linux-системах, а также распаковка при статическом анализе установочных пакетов, сжатых при помощи таких популярных утилит, как ASPack, FSG, MPRESS, PECompact и UPX. Кроме того, начиная с версии 5.6, PT Sandbox при проверке PDF-файлов относит к потенциально опасным те из них, которые зашифрованы, содержат объекты OLE, сценарии JavaScript или в которых настроены действия при открытии, так как файл может запустить обращение к вредоносному ресурсу. Ещё одно важное дополнение — распаковка установочных пакетов DEB при поведенческом анализе. Продукт разбирает и проверяет на вредоносное содержимое не только сам пакет для установки приложений, но и по отдельности все файлы в нём.

16.11.2023 [21:33], Андрей Крупин

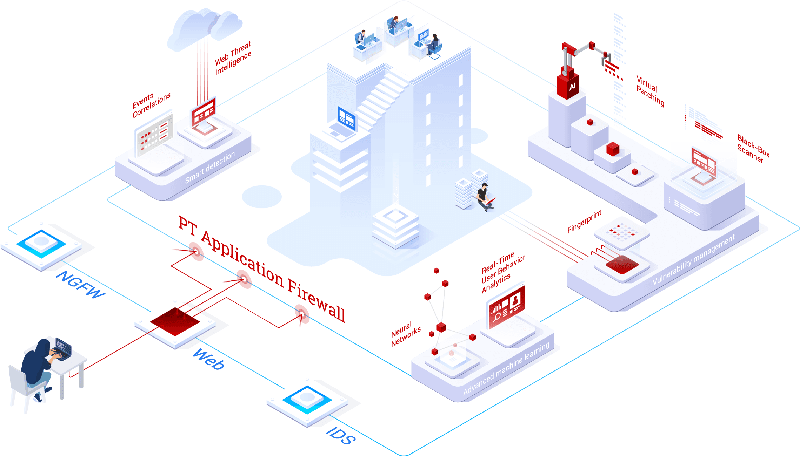

Positive Technologies представила PT Cloud Application Firewall — облачный продукт для защиты веб-приложенийКомпания Positive Technologies выпустила на рынок межсетевой экран уровня веб-приложений PT Cloud Application Firewall, доступный из облака и предлагаемый заинтересованным организациям по подписочной модели. В основу облачного брандмауэра положен программный комплекс PT Application Firewall, обеспечивающий комплексную защиту от известных угроз и атак нулевого дня, эксплуатации злоумышленниками уязвимостей в бизнес-логике приложений и онлайновых сервисов, DDoS-атак уровня L7 и вредоносных ботов. Также решение упрощает соблюдение требований PCI DSS и других международных, государственных и корпоративных стандартов безопасности.

Сценарии использования PT Cloud Application Firewall Решение PT Cloud Application Firewall ориентировано на организации малого и среднего бизнеса. Облачная версия продукта предоставляется по ежемесячной подписке, что позволяет выбрать оптимальный тариф в зависимости от загруженности веб-ресурса, не требует вложений в аппаратное обеспечение и привлечение специалистов по информационной безопасности. Установка, настройка и запуск брандмауэра осуществляются через партнёров Positive Technologies, а управлять им можно из любой точки мира. «По итогам девяти месяцев 2023 года доля PT Application Firewall в объёме отгрузок компании составила 16 %. За год продукт показал двукратный рост продаж. Сейчас за более чем 10 лет существования PT Application Firewall его пользователями являются около 2000 российских компаний из разных отраслей экономики. При этом мы не можем останавливаться в развитии, несмотря на тот факт, что сейчас продукт — лидер в своём классе. Сегодня мы выпускаем облачную версию PT Application Firewall, чтобы сделать защиту веб-приложений доступной для всех организаций. Но и это только первый шаг компании к переходу на cloud-native-платформу безопасной разработки, которая будет включать в себя и другие средства защиты», — говорится в заявлении Positive Technologies.

08.11.2023 [22:07], Владимир Мироненко

Несмотря на рост выручки в III квартале 2023 года, прибыль Positive Technologies обрушилась почти на 70 %Российская компания Positive Technologies, работающая в сфере кибербезопасности, подвела итоги работы в III квартале и за девять месяцев 2023 года. Согласно отчёту компании, сделанному в соответствии с международными стандартами финансовой отчётности (МСФО), её выручка в III квартале выросла на 4,7 % в годовом исчислении до 3,67 млрд руб. При этом прибыль компании за отчётный квартал составила 541 млн руб., тогда как годом ранее этот показатель был равен 1,68 млрд руб., сообщает ТАСС. Основную часть выручки (почти 90 %) компании принесла продажа лицензий на её ПО. Остальная часть была получена от программно-аппаратных комплексов, а также услуг в области информационной безопасности.

Источник изображения: Positive Technologies Объём отгрузок продуктов Positive Technologies за девять месяцев составил 8,9 млрд руб., что на 3 % больше прошлогоднего результата, равного 6,7 млрд руб. Однако чистая прибыль с начала года сократилась на 92,6 %, до 152,5 млн руб. с 2 млрд руб. годом ранее. Показатель EBITDA тоже значительно снизился — на 63 % до 972 млн руб. Падение прибыли и EBITDA вызвано увеличением расходов на исследования и разработки на 63 % и маркетинг (+94,3 %) на фоне слабого роста выручки. По мнению «Цифра брокер», рост расходов связан с планами компании осваивать новые рынки. Капитализируемые расходы компании выросли в годовом исчислении в 2,2 раза до 2,5 млрд руб. При этом наибольший рост расходов был отмечен в сегменте «исследования и разработки». Positive Technologies сократила прогноз по объёму отгрузок за год до 22,5–27,5 млрд руб. с предыдущего, находившегося в пределах 20–30 млрд руб.

27.10.2023 [13:27], Андрей Крупин

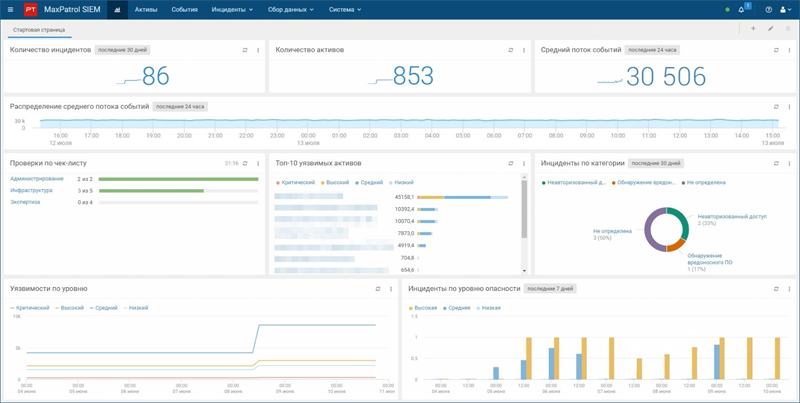

Релиз системы управления ИБ-событиями MaxPatrol SIEM 8.0: ML для поведенческого анализа и повышенная производительностьКомпания Positive Technologies сообщила о выпуске восьмой версии программного комплекса MaxPatrol SIEM. MaxPatrol SIEM относится к классу решений Security information and event management и позволяет IT-службам в режиме реального времени осуществлять централизованный мониторинг событий ИБ, выявлять инциденты информационной безопасности, оперативно реагировать на возникающие угрозы, а также выполнять требования, предъявляемые регуляторами к защите персональных данных, в том числе к обеспечению безопасности государственных информационных систем.  В числе ключевых изменений MaxPatrol SIEM 8.0 — снижение требований к аппаратному обеспечению, повышение производительности системы до обработки свыше 540 тысяч событий в секунду, а также увеличение до шести раз объёма либо сроков хранения данных благодаря использованию СУБД собственной разработки — LogSpace. В числе прочих нововведений продукта фигурирует ML-модуль поведенческого анализа Behavioral Anomaly Detection, благодаря технологиям машинного обучения позволяющий быстрее и точнее принимать решения по инцидентам информационной безопасности. Чтобы упростить задачу по проверке гипотез, разработчиками была расширена интеграция с продуктами Positive Technologies и сторонними программными комплексами: из карточки событий теперь можно отправлять кросс-сервисные запросы в PT Network Attack Discovery, MaxPatrol EDR, RST Cloud, Whois7 и другие системы. |

|